Split-Manufacturing – geteilte Fertigung

Mehr Sicherheit durch geteilte Fertigung

Wenn eine Firma Elektronik-Komponenten im Ausland herstellen lässt, kann es immer wieder vorkommen, dass irgendwo auf dem langen Fertigungsweg eines der beteiligten Unternehmen das Vertrauen missbraucht. Zum Beispiel lässt sich das Layout von Computerchips so manipulieren, dass eine Trojaner- Funktion gleich in die Struktur eingearbeitet wird. Auch besteht die Gefahr, dass wertvolle Chiplayouts abgekupfert werden und Chips von Raubkopierern gefertigt werden. Viele Firmen gehen daher dazu über, Chips, die in Dutzenden von Produktionsschritten entstehen, von mehreren Firmen teilweise aufbauen zu lassen – damit keine das komplette Chiplayout kennt. Split-Manufacturing – geteilte Fertigung – heißt diese Strategie.

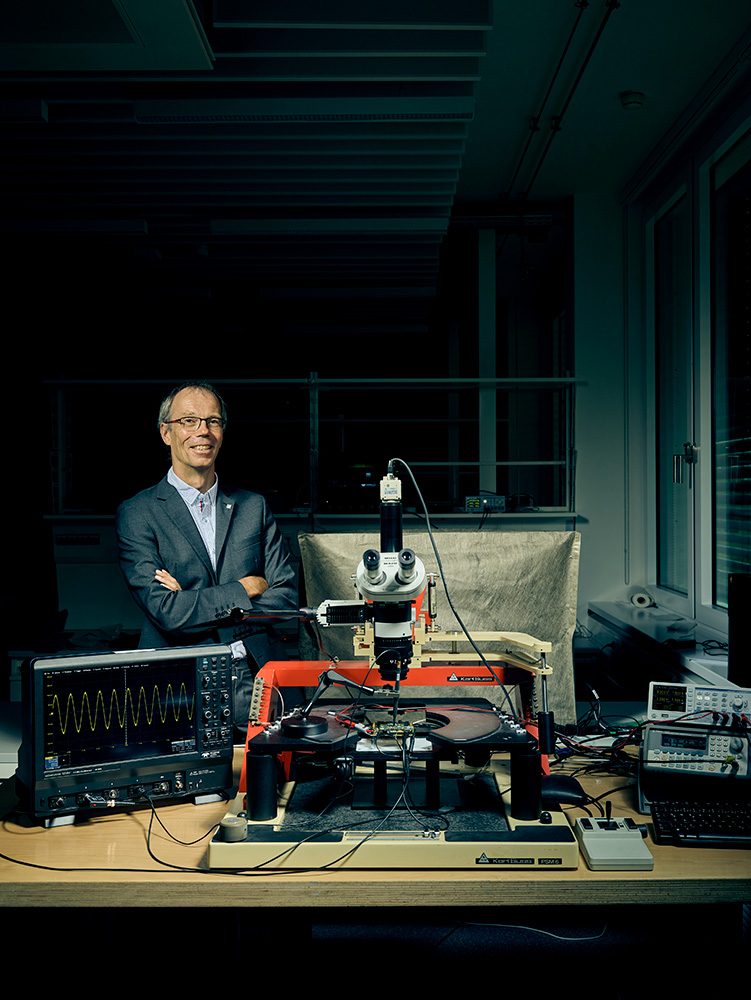

Auf Schutz kommt es vor allem bei sicherheitsrelevanten Komponenten an, etwa für Medizingeräte oder für Banken. Um zu verhindern, dass Elektronikbauteile auf der langen Reise durch die Fertigung manipuliert werden, können diese fälschungssicher umhüllt werden. Wie man das macht, weiß Georg Sigl. Sigl ist ebenfalls Professor für Sicherheit in der Informationstechnik an der TUM und gehört der Leitung des Fraunhofer AISEC an. Eine seiner Spezialitäten sind PUFs, Physical Unclonable Functions, nicht kopierbare, physische Eigenschaften. Dabei geht es darum, die äußeren, die physischen Merkmale elektronischer Bauteile zu nutzen, um sie unfälschbar zu machen. Das Fraunhofer AISEC hat unter anderem eine Schutzfolie entwickelt, die sicherheitsrelevante Elektronikbauteile umhüllt. Sigl erklärt das so: »Die Folie enthält eine Doppelschicht feiner Drähte, zwischen denen kleine Kondensatoren mit messbaren Kapazitäten entstehen. Bei der Fertigung werden die Kapazitäten als charakteristisches Merkmal vermessen und im Bauteil als Sicherheitsschlüssel hinterlegt.« Schaltet man das Gerät später an, werden zunächst die Kapazitäten der Folie gemessen und daraus der Schlüssel abgeleitet, den das Gerät zum Entschlüsseln der Software für das Hochfahren benötigt. Sollte ein Angreifer während der Produktion die Folie beschädigt oder ausgetauscht haben, um das Innenleben zu manipulieren, stimmt der Schlüssel nicht mehr.

Zum Thema Sicherheit kam Sigl in den 90er-Jahren. »Es hatte für mich etwas Geheimes und Unbekanntes«, erzählt er. »Die Herausforderung in unserem Forschungsgebiet liegt darin, dass durch die enge Verzahnung von Technologie, Architekturen und Algorithmen immer wieder neue Angriffe entdeckt werden – aber auch neue Ideen für Gegenmaßnahmen entwickelt werden können.« Letztlich geht es den Firmen, Forscherinnen und Forschern aber nicht nur um Safety und Security, sondern auch darum, die Hoheit über die eigenen Daten und die Fertigung zu behalten. Dazu soll auch eine neue Technologie beitragen, mit der sich seit einigen Jahren gleich mehrere Fraunhofer-Institute befassen – die »RISC-V-Befehlsarchitektur«, mit der das Gehirn der Mikrokontroller in Form eines Rechenwerks definiert wird. Heute basiert die Funktionalität von Mikrokontrollern weltweit zum großen Teil auf ein- und demselben Verfahren, der Befehlsarchitektur der Firma ARM. Nutzt man sie, werden Lizenzgebühren fällig. Das ist wie bei einem Architekten, der zwar für den Grundriss, das Dach und die Innenausstattung verschiedene Elemente aus einem Baukasten auswählen und so verschiedene Versionen von Häusern bauen kann, aber der »Baukasten« kommt von ARM. Die einzelnen Elemente dürfen nicht verändert werden. Das schränkt die Freiheit der Entwicklerinnen und Entwickler ein.

Hinzu kommen die Lizenzgebühren. Daher haben Informatiker der University of California vor gut zehn Jahren eine Alternative entwickelt, die weltweit kostenlos verfügbar ist – RISC-V. »Damit können wir die Chips einfach anpassen und so auch vielfältige Sicherheitsfunktionen für die Verschlüsselung von Daten realisieren – insbesondere auch die Post-Quantum- Kryptographie«, sagt Carsten Rolfes, Programmleiter »Trusted Electronics« am Fraunhofer-Institut für Mikroelektronische Schaltungen und Systeme IMS. Dahinter steckt die Sorge, dass heutige Verschlüsselungsverfahren künftig durch superschnelle Quantencomputer ausgehebelt werden könnten. Die Post-Quantum-Kryptografie soll diesen Rechnern Paroli bieten. Mithilfe von RISC-V ließen sich entsprechend sichere Prozessoren und Mikrokontroller herstellen – beispielsweise für Medizingeräte. Die könnten dann auch komplett in Deutschland und Europa gefertigt werden. Wenn die weltweiten Lieferketten wie zuletzt aufgrund der Pandemie ins Stocken geraten, bietet 3D-Druck einen möglichen Ausweg, die Produktion aufrechtzuerhalten – zumindest von wichtigen Bauteilen.