Unter dem Motto »Industrial Security Solutions« stand nicht nur die IT-Sicherheit an erster Stelle, sondern vor allem die der 150 Teilnehmenden. Aufgrund der aktuellen Situation fand der ursprünglich als Präsenzveranstaltung geplante Event virtuell statt.

Konferenzlösungen ersetzen kein Treffen, bieten dafür aber andere Formen der Teilhabe: Neben einem virtuellen Foyer mit ausgewählten Video-Beiträgen zu aktuellen Forschungsthemen des Fraunhofer-Instituts für Sicherheit in der Informationstechnologie SIT, bot die Vernetzungsplattform talque über ein Matchmaking-Tool die Möglichkeit, sich mit Gleichgesinnten fachlich auszutauschen. Auch dank der zahlreichen virtuell anwesenden Gäste des Vereinsfördermitglieds Atreus GmbH konnten auf diesem Weg zahlreiche vielversprechende Kontakte geknüpft werden.

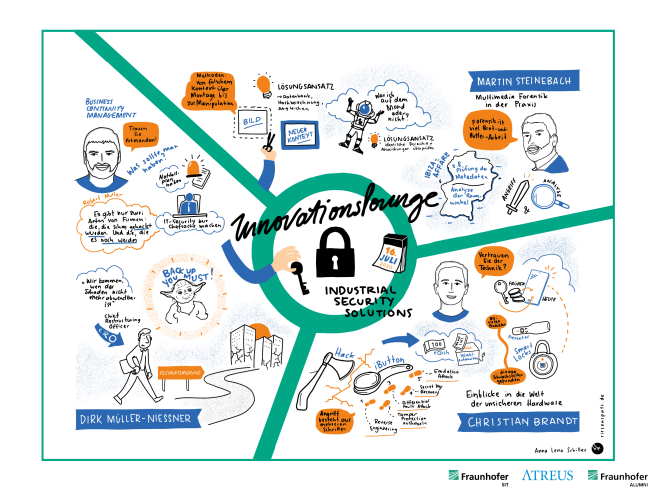

Die eigentliche Veranstaltung realisierten das Frauhofer SIT, der Fraunhofer-Alumni e.V. und das Fördermitglied Atreus GmbH über eine Browser-basierte Konferenz-Lösung mit vielen Extras. So konnten parallel zu den Referentinnen und Referenten auch die Präsentationen angezeigt werden. Die über Chat und Audio gestellten Fragen gab Viktor Deleski, Manager Digital Communication und Moderator der ersten virtuellen INNOVATIONSLUNGE, gesammelt an die Referentinnen und Referenten weiter. Unabhängig von der Übertragungsform waren natürlich die Inhalte der Vorträge höchst fesselnd und kurzweilig. Den Anfang machte ein inzwischen prominenter Experte des Fraunhofer SIT:

Ihr habt auch in schlechten Zeiten dicke Backen

»Ich würde keine starke politische Entscheidung auf Grundlage von Bildern treffen.« Gerade unter dem Eindruck der globalen Corona-Pandemie, so Prof. Martin Steinebach, Leiter der Abteilung Media Security und IT Forensics am Fraunhofer SIT, kursierten zahllose Falschmeldungen, aus dem Zusammenhang gerissene Inhalte oder auch Fälschungen. Doch auch wenn Steinebach und sein Team alle Möglichkeiten der Multimedia-Forensik ausschöpfen können, sei auch er nicht davor gefeit, Bild- oder Video-Manipulationen aufzusitzen. Daher auch seine Warnung, sich bei Entscheidungen nicht von Bildmaterial leiten zu lassen. Das Arsenal der Media-Forensik ist umfangreich, wie er in seinem Vortrag veranschaulichte, dennoch lasse sich nie mit Gewissheit ausschließen, dass ein Manipulator den Expertinnen und Experten einen Schritt voraus ist.

Wenn Prof. Steinebach sich bei der politischen Meinungsbildung nicht von Multimedia-Inhalten leiten lässt, hat seine Arbeit nichtsdestotrotz eine große gesellschaftliche Dimension, wie das Beispiel der »Ibiza-Affäre« zeigt. Diese beendete in der Folge nicht nur die Regierungsbeteiligung von Heinz Christian Strache, sondern machte auch Prof. Martin Steinebach berühmt. Sein Team war es, das die Echtheit der Video-Aufnahmen bestätigte. In seinem Vortrag »Achtung manipuliert! - Multimedia Forensik in der Praxis« zeigte Steinebach verschiedene Möglichkeiten auf, wie Multimedia-Inhalte, Fotos oder Videos für Desinformationskampagnen eingesetzt werden können. So reicht es in manchen Aufnahmen aus, einen neuen Kontext herzustellen, um die Botschaft zu verfälschen. Solche Manipulationen lassen sich beispielsweise über die Bildersuche in einer lokalen Datenbank aufdecken.

Die nächste Stufe der Fälschung liege dann vor, wenn einzelne Elemente von Bildern montiert werden, um die ursprüngliche Aussage eines Bildes zu verändern. Über eine inverse Bildbereichssuche können einzelne Teile identifiziert werden. Dazu sind laut Steinebach Methoden notwendig, in denen sich Bild-Objekte archivieren lassen.

Die stärkste Form der Manipulation sieht Steinebach in der Veränderung von Medien, die bestehende Aussagen modifizieren. »Ein Foto in zwei Zuständen sorgt immer für Diskussionen«, so Steinebach. Ein belegtes Beispiel aus Deutschland ist eine Aufnahme des Besuchs des damaligen US-Präsidenten Bill Clinton in Eisenach 1998 vor einer großen Menschenmenge. Diese wurde später in einer Broschüre der Thüringer Landesregierung ohne das Plakat mit der Aufschrift »Ihr habt auch in schlechten Zeiten dicke Backen« veröffentlicht. Statt des Plakats wurden andere Köpfe aus der Menschenmasse hineinkopiert.

Diese Form der Manipulationen lässt sich jedoch nur relativ schwer aushebeln. In solchen Fällen arbeiten die Forensiker beispielsweise mit mathematischen Modellen. Ein Algorithmus etwa kann automatisiert erkennen, ob in einem Bild identische Bereiche vorhanden sind, was ein Hinweis auf einen Kopiervorgang sein könnte. Doch auch mit Hilfe anderer statistischer Auffälligkeiten lasse sich »Photoshopping« nachweisen.

Ibiza-Affäre

Als dem Nachrichtenmagazin »Der Spiegel« die Bänder mit Aufnahmen von einem inszenierten Treffen zwischen einer vorgeblichen Tochter eines russischen Oligarchen mit den beiden österreichischen FPÖ-Politikern Heinz Christian Strache und Johann Gudenus zugespielt wurden, musste schnell die Authentizität geprüft werden. In mehreren Gruppen untersuchte das Team von Professor Steinebach mit großem Engagement und zeitlichem Einsatz die Aufnahmen. Dafür wurden die Videos selbst auf Schnitte oder andere Bearbeitungen hin untersucht. Aber auch Aufnahme-Winkel, die Tonspur, der Wohnungsgrundriss sowie weitere Merkmale zogen die Expertinnen und Experten des Darmstädter Instituts heran. Zumindest eine Fälschungsmethode konnten die Forscher schnell ausschließen: »Für einen Deepfake-Algorithmus wäre das im Film zu sehende Szenario eine große Herausforderung gewesen und man hätte diese Manipulation schon mit bloßem Auge erkennen können.«

Die Expert*innen am SIT unterzogen das Material nichts destotrotz weiteren Analysen und am Ende der umfangreichen Prüfung kamen die Forscher*innen zu folgendem Schluss: »Wir konnten keine Hinweise auf Manipulation feststellen«.

100 Prozent Sicherheit

»Können wir der Technik vertrauen und wie sicher ist eigentlich Hardware?« Mit einigen Beispielshacks aus den zurückliegenden Jahren machte Christian Brandt, Wissenschaftler in der Abteilung Cyber-Physical Systems Security, schnell deutlich, dass es »100-prozentige Sicherheit nicht geben kann«. Brandts Karriere als so genannter White-Hat-Hacker, also sozusagen als guter Hacker, begann schon während des Studiums. Über mehrere Jahre entwickelte er verschiedene Angriffe auf Cryptochips. Am Ende war er in der Lage, mit einem ausgefeilten Angriff beliebig virtuelles Geld zu generieren. Einer dieser Crypto-Chips kommt noch heute in kritischen Systemen wie Wahlmaschinen zum Einsatz, wie Brandt in seinem Vortrag »Vertrauen Sie der Technik? - Einblicke in die Welt der unsicheren Hardware« verdeutlichte. Eine detaillierte Darstellung dieses Hacks können Sie auch in unserem Interview mit Christian Brandt nachlesen.

Heute sind es vor allem drahtlose Schnittstellen wie Bluetooth, mit denen sich Brandt besonders beschäftigt. Die Vernetzung von allen Formen von Geräten oder Dingen schreitet immer weiter voran. Und damit steigt auch die Möglichkeit von Angriffen. Denn längst nicht alle Hersteller achten bei der Entwicklung von Geräten auf Sicherheit, wie etwa das Start-up Taplock, das ein Vorhängeschloss vertreibt, das sich über das Smartphone öffnen lässt. Hier gelang es den Wissenschaftlerinnen und Wissenschaftlern um Brandt gleich auf zwei unterschiedliche Wege, den Sicherheitsmechanismus auszuhebeln.

Was es den Hackern häufig besonders leicht mache, sei »Sorglosigkeit«. Und auch dafür kennt der Sicherheitsexperte Beispiele. Presenter, die man für das Weiterklicken von Folien in einem Vortrag nutzt. Müssen solche Geräte besonders sicher sein? Schlimmstenfalls können Angreifer ja höchstens die Präsentation sabotieren, so die landläufige Meinung.

Doch das greift zu kurz. Aus der Sicht eines Computers ist ein Presenter nichts anderes als eine Tastatur. Wurde die Funkschnittstelle zum Presenter nicht sicher konstruiert, können Angreifer im schlimmsten Fall beliebige Tastatureingaben injizieren. Solche Angriffe sind besonders gefährlich, da hierüber in Unternehmensnetzwerke eingedrungen werden kann. Die Erkennung und Abwehr solcher Angriffe ist dabei besonders schwer.

Brandts Résumé: »Die perfekte Sicherheit gibt es einfach nicht. Wichtig ist ein ausgeprägtes Bewusstsein für IT-Sicherheit in Unternehmen und natürlich auch entsprechendes Handeln.« Mit dieser Einstellung lasse sich ein gewisses Schutzniveau erreichen, doch »wenn ihr Angreifer beispielsweise ein ausländischer Geheimdienst ist, dann wird es sehr schwierig«.

IT als einer der wichtigsten Bereiche des Unternehmens

Wenn es schon schwierig ist beziehungsweise, wenn »Fehler nicht mehr verzeihbar sind«, dann greift Dirk Müller-Niessner, Partner bei Exectutive Interim Partners, als Restrukturierungsmanager ins Geschehen ein. Das ist häufig dann der Fall, wenn eine Übernahme oder die Insolvenz eines Unternehmens bevorstehen. Für den Alumnus der Atreus GmbH nimmt IT inzwischen eine sehr zentrale Rolle für Unternehmen ein. Und dementsprechend hoch ist auch das Gewicht der IT-Sicherheit.

»Ich bin davon überzeugt, dass es nur zwei Sorten von Unternehmen gibt: Diejenigen, die gehackt wurden und diejenigen die noch gehackt werden.« Mit diesem Zitat des ehemaligen FBI-Direktors Rober Mullers schließt sich Müller-Niessner mit seinem Vortrag »Business Continuity: Unternehmerische Konsequenzen aus einem Security Breach« der Meinung seiner Vorredner an, dass es eine 100-prozentige Sicherheit nicht geben kann.

Ein Hack kann für Unternehmen existenzbedrohend sein, wie Müller-Niessner in einem Beispiel aus dem vergangenen Jahr berichtet. Bei einem Hersteller wurde das gesamte IT-System durch eine Schadsoftware verschlüsselt und damit unbrauchbar. »Das Hauptproblem in dieser Kundensituation war jedoch, dass nicht nur Konstruktionsdaten, sondern auch Produktionsmaschinen verschlüsselt wurden.« Und obwohl das Unternehmen 60 Tage lang nicht produzieren konnte und so ein Schaden in Höhe von 120 Millionen Euro entstanden war, waren gerade ältere Maschinen das Hauptproblem für das Unternehmen. Denn für diese waren keine Spezialist*innen oder Kundensupport mehr zu bekommen.

Neben allen notwendigen Sicherheitsvorkehrungen, besonderen Sicherungssegmenten und anderen Vorbereitungen wie Notfallplänen, sei es wichtig, dass IT-Sicherheit zur Chefsache erhoben werde. Vor allem aber sei es essentiell, wie Müller-Niessner Meister Yoda sagen lässt: »Backup you must!«